L'un des meilleurs moyens de sécuriser votre site Web WordPress est de rechercher souvent du code potentiellement malveillant sur votre site Web. Chaque fois que vous trouvez une vulnérabilité, vous pouvez prendre des mesures correctives immédiates avant d'autoriser quiconque à l'exploiter et à entrer dans votre panneau d'administration WordPress.

Il n'est pas étonnant que les pirates informatiques ciblent énormément les sites Web WordPress car il s'agit du CMS le plus populaire du marché. Hors de la boîte, il existe plusieurs façons de rendre votre installation WordPress plus sécurisée. Cependant, la dure réalité est que seule une fraction des sites les suit. Cela fait de WordPress l'une des cibles les plus faciles pour les pirates.

Lectures recommandées: 17 façons d'empêcher le piratage de WordPress

9 Problèmes de vulnérabilité WordPress

1. Hébergement WordPress bon marché

Si vous optez pour votre hébergement WordPress uniquement basé sur l'hébergement, vous êtes plus que susceptible de rencontrer un certain nombre de vulnérabilités WordPress. En effet, les hébergements bon marché sont plus que susceptibles d'être mal configurés et ne sont pas correctement séparés les uns des autres.

Cela signifie que les sites qui ont été exploités sur une installation pourraient se propager à des sites Web indépendants hébergés sur le même serveur. Ce problème peut également se produire si vous hébergez plusieurs sites Web pour un certain nombre de vos clients sur le même compte d'hébergement.

Dans ce cas, encore une fois, si l'un de vos sites Web est compromis, l'infection pourrait se propager à TOUS les sites Web de votre compte. Vous devez faire attention à vous assurer que vous utilisez une configuration telle qu'un VPS, qui vous permet de créer une séparation entre les différents sites Web hébergés.

Un autre problème avec l'hébergement bon marché est la question des «voisins douteux». Un hébergement bon marché aura tendance à attirer les clients spammeurs ou douteux - cela pourrait signifier que le serveur réel sur lequel le site Web est hébergé sera mis sur liste noire ou spam.

RÉPARER: Avant tout, assurez-vous de ne pas opter pour l'hébergement le moins cher que vous puissiez trouver. Optez plutôt pour un hébergement qui fait de la sécurité une priorité. Deuxièmement, si vous hébergez des sites Web pour vos clients, assurez-vous de compartimenter les différents clients en créant des utilisateurs différents pour chaque client.

IMH

Voulez-vous un site Web rapide?

Qui suis-je plaisantais? Ne sommes-nous pas tous?

Alors pourquoi sommes-nous si nombreux à lutter ?

Le plus grand défi est généralement de trouver une société d'hébergement rapide et fiable.

Nous avons tous vécu des cauchemars - le support prend une éternité ou ne résout pas notre problème en blâmant toujours quelque chose de votre côté...

Mais le plus gros problème est que le site Web semble toujours lent.

At CollectiveRay nous hébergeons avec l'hébergement InMotion et notre site Web est stupide et rapide. Nous exécutons sur une pile personnalisée de configuration de serveur LightSpeed sur MariaDB avec un moteur PHP7.4 et via Cloudflare.

Combiné avec nos optimisations frontales, nous servons de manière fiable 6000 utilisateurs chaque jour, avec des pics de plus de 50 utilisateurs simultanés.

Vous souhaitez obtenir une configuration rapide comme la nôtre ? Transférez votre site gratuitement vers l'hébergement InMotion et bénéficiez de 50 % de réduction sur les tarifs actuels.

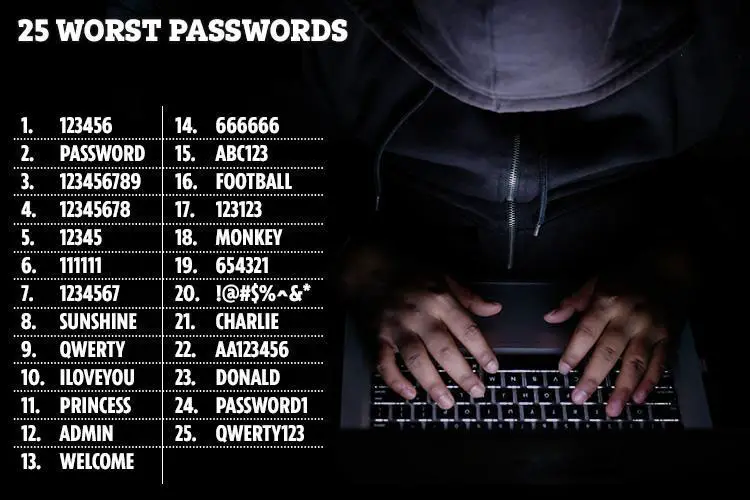

2. Faibles connexions et mots de passe WordPress

L'adresse de connexion WordPress est connue de tous et il existe des scripts de piratage dont le seul but est de forcer brutalement des combinaisons de mots de passe communs ou d'essayer une liste de mots de passe qui ont fui d'autres sites.

Cela signifie que si vous utilisez un mot de passe faible tel que admin / admin, ou admin / mot de passe ou d'autres combinaisons de mots de passe stupidement simples, vous introduisez une vulnérabilité WordPress sérieuse sur votre site Web.

RÉPARER: Il est essentiel que les mots de passe de connexion WordPress utilisent des mots de passe forts, soient stockés en toute sécurité et ne soient jamais partagés avec d'autres installations ou plates-formes. Et n'utilisez pas "admin" comme nom d'utilisateur, choisissez quelque chose qui est plus difficile à deviner.

Les anciennes versions de WordPress utilisées pour créer un utilisateur par défaut avec le nom d'utilisateur `` admin '', de nombreux pirates supposent que les gens utilisent toujours le même nom d'utilisateur.

Si vous utilisez toujours admin comme nom d'utilisateur du compte administrateur, créez un nouveau compte sur votre site WordPress et transférez la propriété de toutes les publications vers le nouveau compte. Assurez-vous que le rôle du nouvel utilisateur est un administrateur.

Une fois cela fait, vous pouvez soit supprimer le compte d'utilisateur avec le nom d'utilisateur admin, soit changer son rôle en abonné.

Si votre site Web est un site communautaire avec plusieurs auteurs, il est préférable d'installer https://wordpress.org/plugins/force-strong-passwords/ plugin sur votre site WordPress. Ce plugin oblige les utilisateurs à utiliser un mot de passe fort lors de la création d'un nouvel utilisateur.

3. WordPress de base, thèmes ou plugins obsolètes

Comme avec la plupart des logiciels, WordPress découvre généralement des problèmes qui peuvent être utilisés pour pirater un site Web. Ces problèmes sont généralement résolus chaque fois qu'une mise à jour est publiée. Mais ces mises à jour publient également la vulnérabilité réelle de WordPress au public.

Cela signifie que dès qu'une mise à jour est publiée, un exploit sera créé pour attaquer les sites Web qui n'ont pas été mis à jour vers la dernière version.

La même logique s'applique aux plugins et thèmes WordPress qui peuvent présenter le même problème. Cela peut également se produire avec le logiciel PHP, le logiciel MySQL, le logiciel serveur et tout autre logiciel qui n'a pas été mis à jour et qui existe sur le serveur de votre site Web.

Essentiellement, si un logiciel n'a pas été mis à jour, c'est un canard assis - une vulnérabilité WordPress en attente d'être exploitée.

RÉPARER: Gardez tous les abonnements des fournisseurs actifs et assurez-vous que tous les composants sont mis à jour avec leurs dernières versions.

4. Exploits PHP

Outre les exploits qui existent dans WordPress lui-même, il est fort possible qu'un exploit PHP existe dans une bibliothèque PHP qui n'aurait peut-être pas été mise à jour non plus. Le problème avec cela est que la plupart du temps, vous ne savez peut-être même pas qu'une telle bibliothèque est utilisée sur votre site Web.

RÉPARER: Pour cette raison, vous devriez opter pour un hébergement WordPress avancé tel qu'un VPS ou un hébergement WordPress géré, où vous pouvez personnaliser et / ou supprimer des bibliothèques PHP sur votre serveur que vous n'utilisez pas et dont vous n'avez pas besoin.

5. Installation de logiciels à partir de sources douteuses

Parfois, pour diverses raisons à courte vue (éventuellement monétaires), vous pouvez envisager de télécharger des produits premium à partir de sites «douteux». En d'autres termes, téléchargez des versions piratées de plugins ou de thèmes premium.

C'est un moyen sûr d'introduire des vulnérabilités WordPress sur vos sites Web. La raison en est que le "prix" de l'utilisation de ces logiciels piratés est caché et néfaste. Ces plugins ont généralement été modifiés avec ce que l'on appelle une porte dérobée. Les portes dérobées permettent aux utilisateurs de contrôler à distance les sites Web sur lesquels ces plugins ont été installés et les pirates auront le contrôle total de votre site et l'utiliseront à volonté pour leurs propres pratiques.

Cela peut inclure l'utilisation de votre site Web dans le cadre d'un réseau zombie (réseau d'ordinateurs participant à un botnet ou une attaque DDoS), l'utilisation de votre site Web dans le cadre d'un réseau de sites Web utilisés pour infecter davantage d'utilisateurs avec des vulnérabilités, l'envoi de SPAM, de phishing ou d'autres les pratiques.

RÉPARER: Évitez de telles sources et assurez-vous de télécharger et d'utiliser uniquement des logiciels provenant de sources officielles de confiance. Sinon, vous aurez sûrement des vulnérabilités cachées de WordPress introduites.

6. Sites n'utilisant pas de certificats sécurisés

Les sites qui n'ont pas de certificat SSL / TLS ne chiffrent pas les informations envoyées entre le navigateur et le serveur. Cela signifie que ces informations, y compris les mots de passe ou d'autres données sensibles telles que les informations personnelles ou de paiement, peuvent être reniflées lors de leur transmission sur Internet.

Un logiciel existe pour lire ces données cryptées et stocker toute information potentiellement précieuse à utiliser et à exploiter ultérieurement.

FIX: En installant et en configurant un certificat sécurisé, les informations sont cryptées avant d'être envoyées ou vers le serveur

7. Exploits d'inclusion de fichiers

L'exploit d'inclusion de fichiers fait partie des vulnérabilités WordPress les plus courantes exploitées via du code PHP. C'est lorsqu'une vulnérabilité WordPress où un problème dans le code permet une «élévation de privilèges» ou un «contournement de la sécurité» de telle sorte qu'un attaquant est capable de charger des fichiers à distance pour accéder à un site Web. De tels exploits pourraient envahir complètement un site ou voler des informations privées en accédant à des informations qui ne sont généralement pas accessibles au public.

RÉPARER: Gardez tous vos logiciels à jour avec les dernières versions et assurez-vous qu'un plugin de sécurité WordPress est installé

8. Injections SQL

Les injections SQL sont une forme d'exploitation différente, mais ce type de vulnérabilité WordPress abuse également des bogues du code pour effectuer des actions qui n'étaient pas prévues. Essentiellement, une injection SQL se produit lorsqu'un attaquant contourne les protections normales pour accéder à la base de données WordPress et aux données privées du site Web.

En accédant à la base de données WordPress, ils peuvent effectuer des modifications abusives telles que la création d'utilisateurs de niveau administrateur qui peuvent éventuellement être utilisés pour obtenir un accès complet au site. De telles attaques pourraient également être utilisées pour ajouter des données malveillantes à la base de données, telles que des liens vers des sites Web contenant du spam ou des sites Web malveillants.

SELECT * De Utilisateurs OÙ Nom ="" or ""="" ET Réussir ="" or ""=""

RÉPARER: Assurez-vous que les dernières versions des logiciels sont installées sur votre site et qu'elles sont mises à jour

9. XSS ou script intersite

C'est une autre forme d'attaque très courante. En fait, ce sont probablement les exploits les plus courants.

Les scripts intersites fonctionnent lorsqu'un attaquant trouve des moyens d'amener la victime à charger des sites Web contenant du code Javascript spécifique. Ces scripts se chargent à l'insu de l'utilisateur et sont ensuite chargés pour pouvoir lire des informations auxquelles ils n'auraient généralement pas accès. Par exemple, un tel code pourrait être utilisé pour renifler des données qui sont entrées dans un formulaire.

Dans le reste de cet article, nous examinerons quelques stratégies pour trouver des vulnérabilités dans votre site Web WordPress. Nous examinerons également diverses méthodes pour corriger les vulnérabilités de WordPress.

Trouver les vulnérabilités de WordPress grâce à l'analyse

Comme nous l'avons dit dans notre liste ci-dessus, si vous recherchez des thèmes WordPress gratuits (ou des thèmes ou plugins en général) à installer sur votre site Web WordPress, il est toujours recommandé de les choisir dans le répertoire officiel des thèmes WordPress car le L'annuaire officiel assure la sécurité de vos thèmes WordPress.

Cela dit, certains développeurs et agences de thèmes légitimes préfèrent ne pas répertorier leurs thèmes gratuits de qualité dans l'annuaire officiel, car les directives officielles de l'annuaire les limitent à inclure de nombreuses fonctionnalités dans leur thème.

Cela signifie que lorsqu'il s'agit de choisir un thème WordPress gratuit, le répertoire officiel des thèmes WordPress n'est pas le seul spectacle de la ville. Cela dit, lorsque vous choisissez un thème en dehors du répertoire officiel, vous devez avoir une dose supplémentaire de responsabilité en termes d'évaluation du thème.

Vous trouverez ci-dessous quelques méthodes pour vérifier l'authenticité de votre thème WordPress et vous assurer qu'il est protégé contre les codes potentiellement malveillants et les vulnérabilités WordPress.

Les services suivants peuvent tous être utilisés pour vérifier les vulnérabilités de WordPress:

- Geekflare

- Sucuri

- Cible du pirate

- Detectify

- WPSEC

- Ninja de sécurité

- Outils Pentest

- WP Neurone

- Quttera

Recherche de vulnérabilités WordPress après l'installation

Vous avez peut-être déjà installé de nombreux thèmes sur votre site Web WordPress. Si tel est le cas, comment vérifieriez-vous l'authenticité des thèmes installés? Quelques méthodes sont énumérées ci-dessous.

Un certain nombre de ces plugins n'ont pas été mis à jour depuis quelques années et les versions majeures de WordPress. Cela signifie qu'ils sont probablement abandonnés et que leurs résultats ne sont pas fiables. À moins que vous ne voyiez une version récente, nous vous suggérons d'opter pour l'utilisation Sucuri ou un autre produit de nos plugins de sécurité WordPress liste ici.

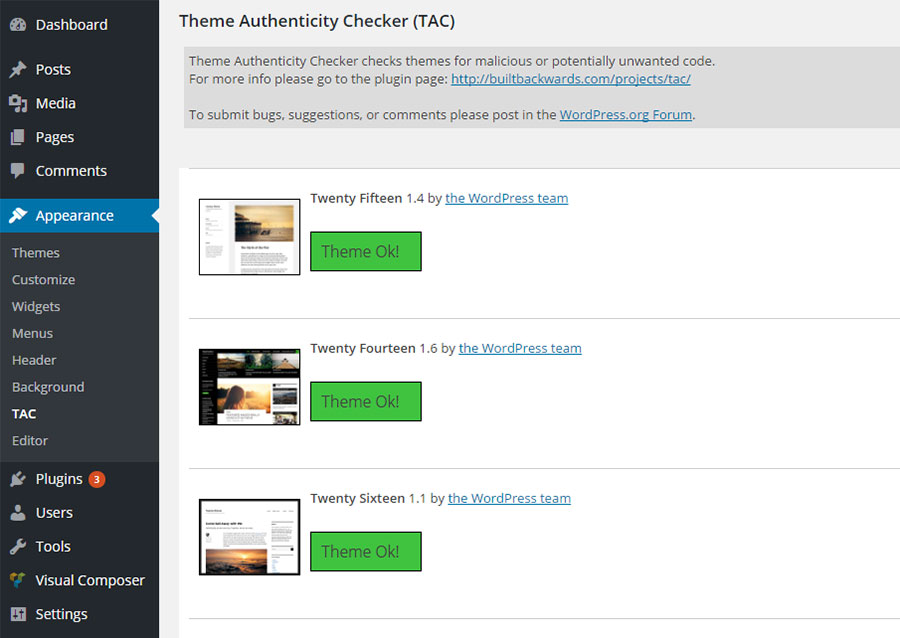

1. Vérificateur d'authenticité du thème

Le vérificateur d'authenticité du thème est un plugin gratuit qui vous permet d'analyser les fichiers de thème pour trouver s'il y a des problèmes de vulnérabilité WordPress dont vous devez être conscient. Si un code potentiellement malveillant est trouvé dans un thème installé, le plugin vous indiquera le correctif, le numéro de ligne et affichera le code suspect. Cela vous aidera à prendre des mesures préventives - ou à vous débarrasser du thème.

Ce plugin est idéal pour vérifier si un script malveillant encodé a été inséré dans le thème installé à votre insu.

Malheureusement, ce plugin n'a pas été mis à jour depuis 3 ans maintenant, donc jusqu'à ce que vous voyiez une mise à jour plus récente, vous voudrez peut-être l'ignorer.

2. Vérificateur d'authenticité WP

Dans le même ordre d'idées, le WP Authenticity Checker. En plus de vérifier les problèmes avec les thèmes, ce plugin examine également les problèmes avec le noyau WordPress ou les plugins de 3e partie pour identifier toute vulnérabilité WordPress.

Malheureusement, ce plugin hn'a pas été mis à jour au cours des 2 dernières années ainsi, vous ne voudrez peut-être pas faire entièrement confiance aux résultats de ce plugin.

Téléchargez-le simplement, installez-le et exécutez-le pour découvrir tout problème avec des thèmes ou des plugins.

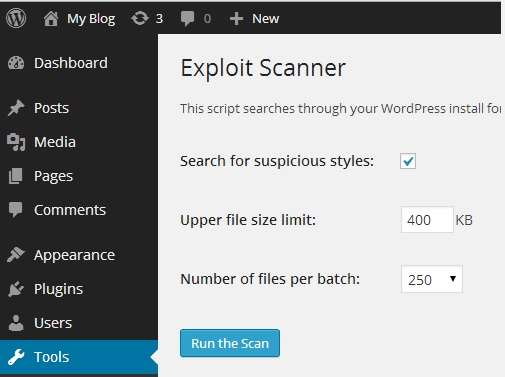

3. Exploiter le scanner

Le scanner Exploit était également un produit qui fonctionnait de manière similaire, mais malheureusement, ce plugin est également tombé en désuétude. Pour cette raison, il n'est pas recommandé de l'utiliser à moins que vous ne voyiez une mise à jour assez récente.

Exploit Scanner est un autre plugin gratuit, qui offre des fonctionnalités plus robustes que TAC. La meilleure chose à faire est que le plugin du scanner d'exploit vous aide à vérifier la base de données de votre installation WordPress en plus des fichiers de thème.

Veuillez noter que ces plugins ne vous montreront que la vulnérabilité et c'est à vous de décider des mesures préventives à prendre pour éradiquer la vulnérabilité WordPress.

Correctifs supplémentaires pour se protéger des vulnérabilités WordPress

1. Définissez une URL de connexion personnalisée pour WordPress

Lors de l'installation de WordPress, WordPress crée deux URL de connexion par défaut. Elles sont

- wp-login.php

- wp-admin.php

Le problème avec l'utilisation de l'URL de connexion par défaut est que n'importe qui peut se connecter à votre tableau de bord WordPress une fois qu'il a trouvé (ou fait la bonne estimation) le nom d'utilisateur et le mot de passe. En personnalisant l'URL de votre page de connexion, vous vous dirigez vers une meilleure sécurité pour votre site Web WordPress et empêchez les méchants de le casser.

Comment changeriez-vous l'URL de connexion de votre site Web WordPress?

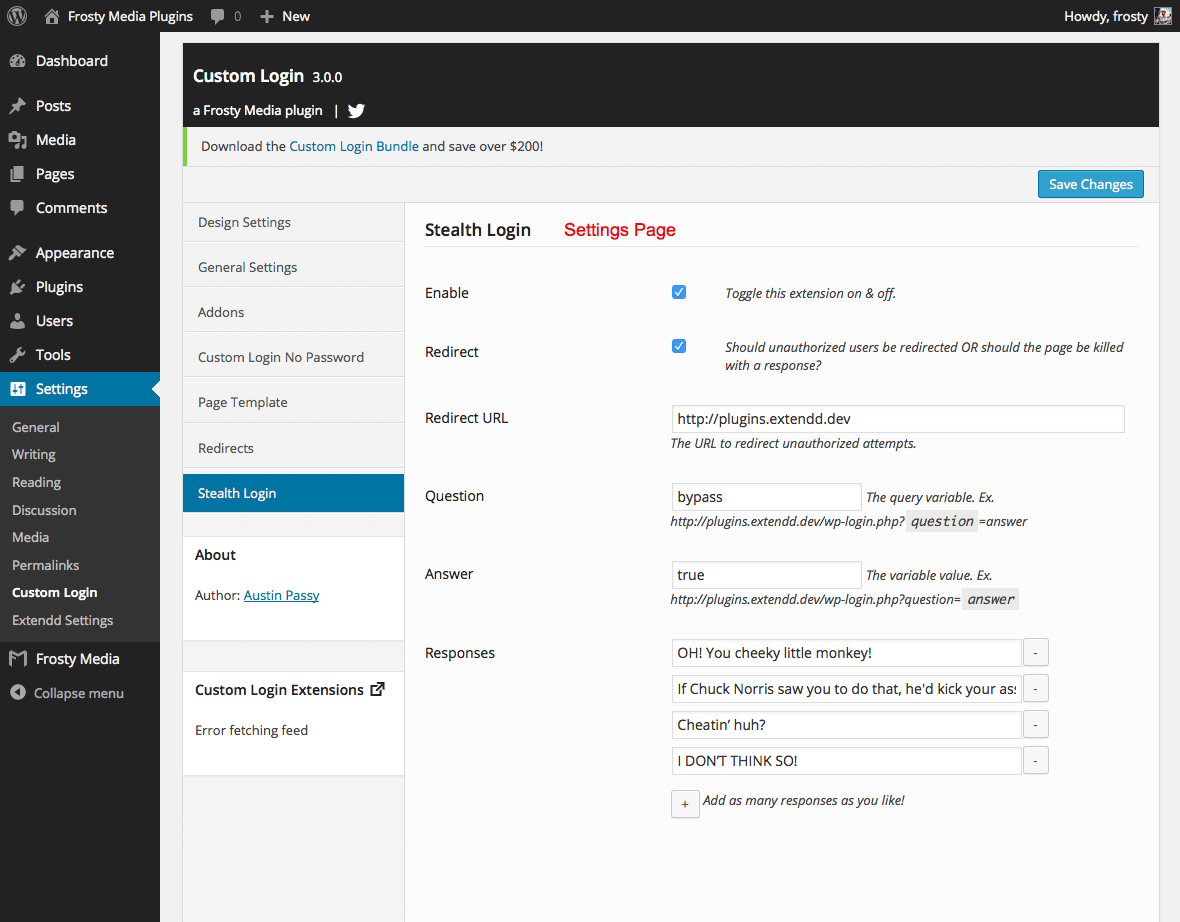

Installez simplement le Connexion furtive plugin et personnalisez la partie Stealth du Plug-in de connexion personnalisé pour masquer la connexion.

2. Limitez le nombre de tentatives de connexion

Vous avez donc personnalisé l'URL de connexion de votre site Web WordPress pour une meilleure sécurité. Mais que se passe-t-il si les méchants découvrent l'URL de connexion réelle? Alors, comment pouvez-vous empêcher les tentatives d'entrée sur votre site Web?

Dans un tel cas, l'une des meilleures méthodes consiste à limiter le nombre de tentatives de connexion. Par défaut, les pirates peuvent essayer autant de mots de passe pour entrer dans votre site Web qu'ils le souhaitent; en limitant les tentatives de connexion, vous bloquez cette possibilité d'attaques par force brute sur votre site Web.

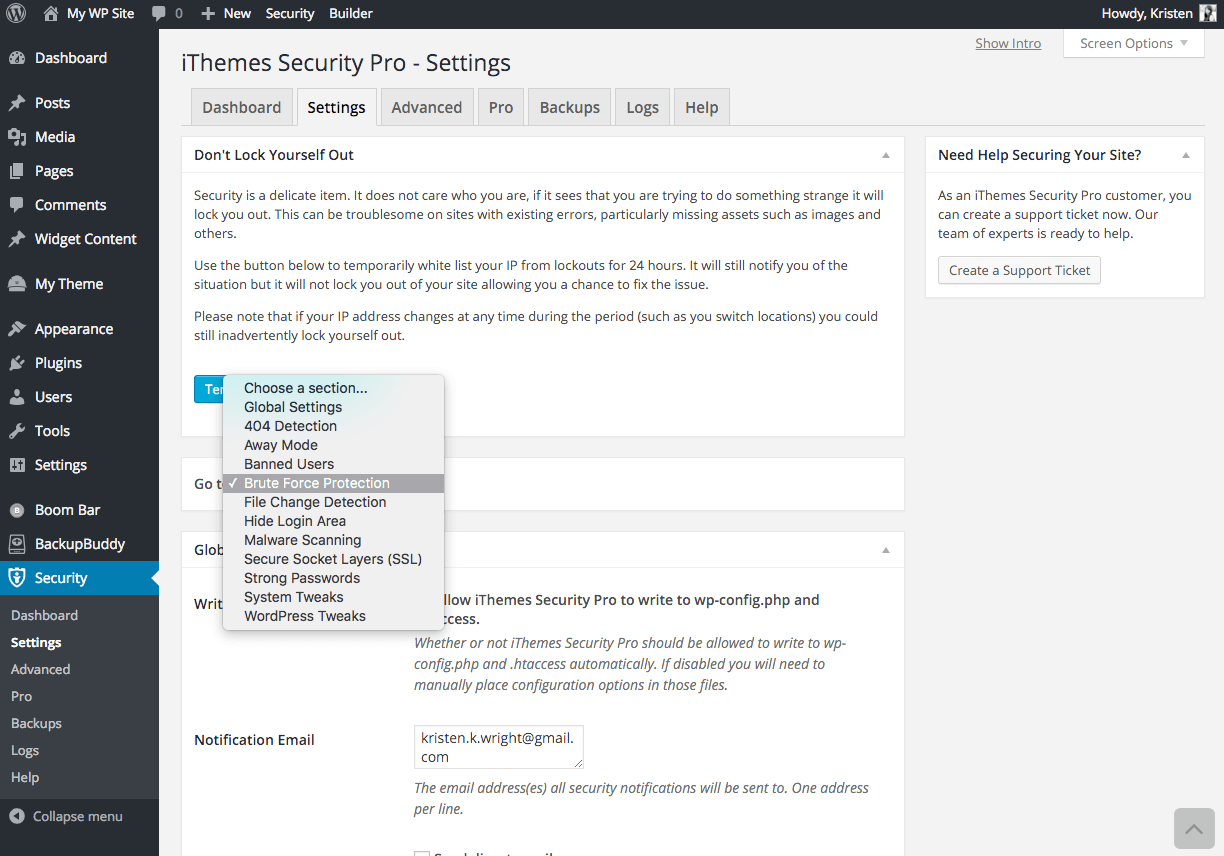

Installer iThemes Security (un plugin de sécurité à part entière) ou Connexion LockDown brancher. Ces deux plugins vous permettent de restreindre les tentatives qu'un utilisateur peut faire pour entrer dans le tableau de bord.

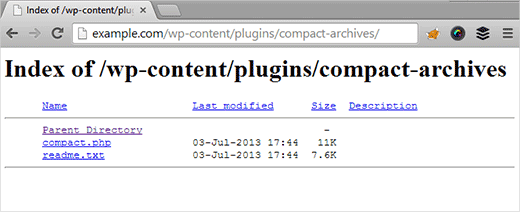

3. Désactivez la navigation dans les répertoires

Par défaut, lorsque votre visiteur accède à une page et que le serveur Web ne trouve pas de fichier d'index pour celle-ci, il affiche automatiquement une page et affiche le contenu du répertoire. Le problème avec cela est que n'importe qui peut naviguer dans ces répertoires, qui peuvent être vulnérables pour votre site et un pirate informatique pourrait l'exploiter facilement pour supprimer votre site.

Par exemple, certains répertoires WordPress contiennent des données sensibles telles que wp-content ou wp-includes. En permettant aux pirates de naviguer dans ces dossiers, les pirates pourraient y trouver des exploits potentiels.

Il est donc important pour la sécurité de votre site Web de désactiver la navigation dans les répertoires.

Comment désactiveriez-vous la navigation dans les répertoires sur votre site Web WordPress?

La seule chose à faire est d'ajouter le code ci-dessous en bas du fichier .htaccess de votre site WordPress.

Options -Indexes

Notes: Assurez-vous de faire une sauvegarde de votre site Web avant d'y apporter des modifications. .htaccess est un fichier caché, et si vous ne le trouvez pas sur votre serveur, vous devez vous assurer que vous avez activé votre client FTP pour afficher les fichiers cachés.

Lecture recommandée: Native vs Plugin - Prendre des sauvegardes WordPress avec différentes méthodes

Une fois que vous avez désactivé la navigation dans les répertoires, tous les répertoires qui étaient auparavant visibles commenceront à afficher une page «404 Not Found» ou un message «403 Access Forbidden».

Conclusion

Aucun logiciel n'est parfait en matière de sécurité. C'est vrai même pour WordPress, alors assurez-vous de mettre à jour le logiciel de base de WordPress ou tous les thèmes et plugins chaque fois qu'il y a des versions de nouvelles versions pour arrêter toute vulnérabilité corrigée de WordPress. Assurez-vous d'activer la mise à jour automatique de WordPress ou d'avoir un processus en place pour le maintenir à jour.

Besoin d'aide pour réparer et nettoyer votre WordPress? Essayez ces concerts abordables les mieux notés sur Fiverr!

Cliquez ici pour trouver des experts sur Optimisation de la vitesse WordPress.

Cliquez ici créer un site WordPress complet.

Si vous avez des questions, posez-les ci-dessous dans la section commentaires, et nous ferons de notre mieux pour vous aider.

Veuillez laisser un incontournable commentez vos pensées, puis partagez-les sur votre ou vos groupes Facebook qui trouveraient cela utile et récoltons ensemble les avantages. Merci d'avoir partagé et d'être gentil!

Divulgation: Cette page peut contenir des liens vers des sites externes pour des produits que nous aimons et que nous recommandons sans réserve. Si vous achetez des produits que nous suggérons, nous pouvons percevoir des frais de parrainage. Ces frais n'influencent pas nos recommandations et nous n'acceptons pas les paiements pour les avis positifs.