Una de las mejores formas de mantener seguro su sitio web de WordPress es comprobar a menudo si hay códigos potencialmente maliciosos en su sitio web. Siempre que encuentre alguna vulnerabilidad, puede tomar acciones correctivas inmediatas antes de permitir que alguien la explote y supuestamente ingrese a su panel de administración de WordPress.

No es de extrañar que los piratas informáticos se dirijan enormemente a los sitios web de WordPress porque es el CMS más popular del mercado. Fuera de la caja, hay varias formas de hacer que su instalación de WordPress sea más segura. Sin embargo, la dura realidad es que solo una fracción de los sitios los siguen. Esto convierte a WordPress en uno de los objetivos más fáciles para los piratas informáticos.

Lecturas recomendadas: 17 formas de prevenir la piratería de WordPress

9 problemas de vulnerabilidad de WordPress

1. Alojamiento barato de WordPress

Si opta por su alojamiento de WordPress basado únicamente en el alojamiento, es más probable que encuentre una serie de vulnerabilidades de WordPress. Esto se debe a que es más probable que el alojamiento barato se configure incorrectamente y no se separe correctamente entre sí.

Esto significa que los sitios que han sido explotados en una instalación podrían extenderse a sitios web no relacionados que estén alojados en el mismo servidor. Este problema también podría ocurrir si aloja varios sitios web para varios de sus clientes en la misma cuenta de alojamiento.

En este caso, una vez más, si alguno de sus sitios web se ve comprometido, la infección podría extenderse a TODOS los sitios web de su cuenta. Debe tener cuidado para asegurarse de que está utilizando una configuración como un VPS, que le permite crear una separación entre los diferentes sitios web alojados.

Otro problema con el alojamiento barato es la cuestión de los "vecinos poco fiables". El alojamiento barato tenderá a atraer clientes fraudulentos o poco fiables; esto podría significar que el servidor real donde está alojado el sitio web se incluya en la lista negra o en la lista de spam.

FIJAR: En primer lugar, asegúrese de no optar por el alojamiento más barato que pueda encontrar. En su lugar, opte por un alojamiento que haga de la seguridad una prioridad. En segundo lugar, si aloja sitios web para sus clientes, asegúrese de compartimentar los diferentes clientes creando diferentes usuarios para cada cliente.

IMH

¿Quieres un sitio web rápido?

¿A quién estoy engañando? ¿No todos?

Entonces, ¿por qué tantos de nosotros luchamos?

El mayor desafío suele ser encontrar una empresa de hosting rápida y confiable.

Todos hemos pasado por pesadillas: la toma de soporte tarda una eternidad o no resuelve nuestro problema, siempre culpando a alguien de su lado...

Pero el mayor fastidio es que el sitio web siempre se siente lento.

At CollectiveRay alojamos con alojamiento InMotion y nuestro sitio web es estúpidamente rápido. Ejecutamos una pila personalizada de la configuración del servidor LightSpeed en MariaDB con un motor PHP7.4 y afrontamos a través de Cloudflare.

En combinación con nuestras optimizaciones de front-end, atendemos de manera confiable a 6000 usuarios todos los días, con picos de más de 50 usuarios simultáneos.

¿Quiere obtener una configuración rápida como la nuestra? Transfiera su sitio de forma gratuita al alojamiento de InMotion y obtenga nuestro 50 % de descuento sobre el precio actual.

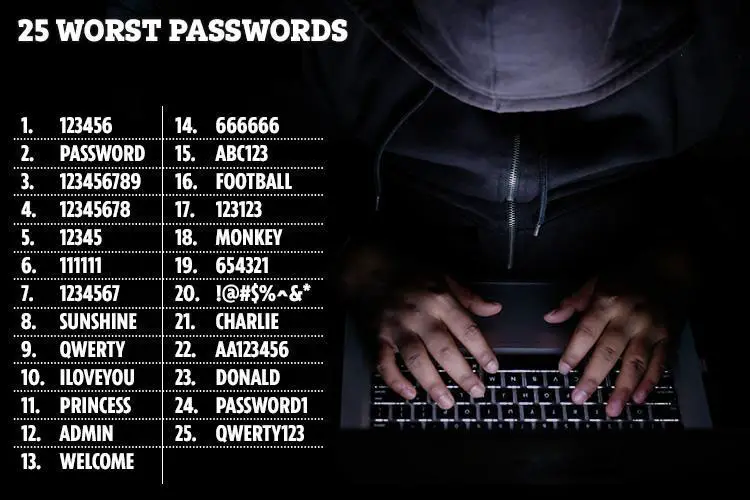

2. Inicios de sesión y contraseñas débiles de WordPress

La dirección de inicio de sesión de WordPress es de conocimiento común y existen scripts de piratería cuyo único propósito es utilizar combinaciones de contraseñas comunes por fuerza bruta o probar una lista de contraseñas que se han filtrado de otros sitios.

Esto significa que si usa una contraseña débil como admin / admin, o admin / contraseña u otras combinaciones de contraseñas estúpidamente simples, está introduciendo una seria vulnerabilidad de WordPress en su sitio web.

FIJAR: Es fundamental que las contraseñas de inicio de sesión de WordPress utilicen contraseñas seguras, se almacenen de forma segura y nunca se compartan con otras instalaciones o plataformas. Y no use "admin" como nombre de usuario, elija algo que sea más difícil de adivinar.

Las versiones anteriores de WordPress solían crear un usuario predeterminado con el nombre de usuario 'admin', muchos piratas informáticos asumen que las personas todavía usan el mismo nombre de usuario.

Si todavía usa admin como nombre de usuario de la cuenta de administrador, cree una nueva cuenta en su sitio de WordPress y transfiera la propiedad de todas las publicaciones a la nueva cuenta. Asegúrese de que el rol del nuevo usuario sea administrador.

Una vez hecho esto, puede eliminar la cuenta de usuario con el nombre de usuario admin o cambiar su rol a suscriptor.

Si su sitio web es un sitio comunitario con varios autores, es mejor instalar https://wordpress.org/plugins/force-strong-passwords/ plugin en su sitio de WordPress. Este complemento obliga a los usuarios a utilizar una contraseña segura al crear un nuevo usuario.

3. WordPress, temas o complementos obsoletos

Como ocurre con la mayoría del software, WordPress normalmente descubre problemas que se pueden utilizar para piratear un sitio web. Por lo general, estos problemas se solucionan cada vez que se publica una actualización. Pero tales actualizaciones también liberan la vulnerabilidad real de WordPress al público.

Esto significa que tan pronto como se publique una actualización, se creará un exploit para atacar sitios web que no se hayan actualizado a la última versión.

La misma lógica se aplica a los complementos y temas de WordPress que pueden presentar el mismo problema. Esto también puede suceder con el software PHP, el software MySQL, el software del servidor y cualquier otro software que no se haya actualizado y exista en el servidor de su sitio web.

Esencialmente, si alguna pieza de software no se ha actualizado es un blanco fácil: una vulnerabilidad de WordPress que espera ser explotada.

FIJAR: Mantenga activas todas las suscripciones de proveedores y asegúrese de mantener todos los componentes actualizados a sus últimas versiones.

4. Explotaciones de PHP

Además de los exploits que existen en WordPress, es muy posible que exista un exploit PHP en una biblioteca PHP que tampoco se haya actualizado. El problema con esto es que la mayoría de las veces, es posible que ni siquiera se dé cuenta de que se está utilizando una biblioteca de este tipo en su sitio web.

FIJAR: Por esta razón, debe optar por un alojamiento avanzado de WordPress como un VPS o un alojamiento administrado de WordPress, donde puede personalizar y / o eliminar bibliotecas PHP en su servidor que no está usando y no necesita.

5. Instalación de software de fuentes poco fiables

A veces, por varias razones miopes (posiblemente monetarias), podría considerar descargar productos premium de sitios "poco fiables". En otras palabras, descargue versiones pirateadas de complementos o temas premium.

Esta es una forma segura de introducir vulnerabilidades de WordPress en sus sitios web. La razón es que el "precio" de utilizar este tipo de software pirateado está oculto y es nefasto. Estos complementos generalmente se han modificado con lo que se conoce como puerta trasera. Las puertas traseras brindan a los usuarios control remoto de los sitios web donde se han instalado estos complementos y los piratas informáticos tendrán el control total de su sitio y lo usarán a voluntad para sus propias prácticas.

Esto podría incluir el uso de su sitio web como parte de una red zombie (red de computadoras que participan en una botnet o ataque DDoS), usar su sitio web como parte de una red de sitios web utilizados para infectar a más usuarios con vulnerabilidades, enviar SPAM, phishing u otros ataques nefastos. prácticas.

FIJAR: Evite dichas fuentes y asegúrese de descargar y utilizar únicamente software de fuentes oficiales de confianza. De lo contrario, seguramente habrá introducido vulnerabilidades ocultas de WordPress.

6. Sitios que no utilizan certificados seguros

Los sitios que no tienen un certificado SSL / TLS no cifran la información que se envía entre el navegador y el servidor. Esto significa que dicha información, incluidas las contraseñas u otros datos confidenciales, como información personal o de pago, se puede rastrear a medida que se transmite a través de Internet.

Existe software para leer dichos datos cifrados y acumular cualquier información potencialmente valiosa para usarla y explotarla más adelante.

REVISIÓN: Al instalar y configurar un certificado seguro, la información se encripta antes de ser desde o hacia el servidor

7. Exploits de inclusión de archivos

Los exploits de inclusión de archivos son algunas de las vulnerabilidades de WordPress más comunes que se explotan a través del código PHP. Esto es cuando una vulnerabilidad de WordPress donde un problema en el código permite "elevación de privilegios" o "eludir la seguridad" de manera que un atacante puede cargar archivos de forma remota para obtener acceso a un sitio web. Tales exploits podrían apoderarse por completo de un sitio o robar información privada al acceder a información que normalmente no está disponible para el público.

FIJAR: Mantenga todo su software actualizado a las últimas versiones y asegúrese de tener instalado un complemento de seguridad de WordPress

8. Inyecciones SQL

Las inyecciones de SQL son una forma diferente de explotación, pero este tipo de vulnerabilidad de WordPress también abusa de los errores en el código para realizar acciones que no estaban previstas. Esencialmente, una inyección de SQL ocurre cuando un atacante pasa por alto las protecciones normales para acceder a la base de datos de WordPress y a los datos privados del sitio web.

Al acceder a la base de datos de WordPress, pueden realizar cambios abusivos, como crear usuarios a nivel de administrador que eventualmente se pueden usar para obtener acceso completo al sitio. Dichos ataques también podrían usarse para agregar datos maliciosos a la base de datos, como enlaces a sitios web maliciosos o con spam.

SELECCIONAR * DESDE Usuarios DONDE Nombre ="" or ""="" Y Pase ="" or ""=""

FIJAR: Asegúrese de tener las últimas versiones de software configuradas en su sitio y de que se mantengan actualizadas

9. XSS o secuencias de comandos entre sitios

Esta es otra forma de ataque muy común. De hecho, probablemente sean los exploits más comunes.

Las secuencias de comandos entre sitios funcionan cuando un atacante encuentra formas de engañar a la víctima para que cargue sitios web que contienen código Javascript específico. Estos scripts se cargan sin el conocimiento del usuario y luego se cargan para poder leer información a la que normalmente no tendrían acceso. Por ejemplo, dicho código podría usarse para rastrear datos que se ingresan en un formulario.

En el resto de esta publicación, veremos algunas estrategias para encontrar vulnerabilidades en su sitio web de WordPress. También veremos varios métodos para corregir las vulnerabilidades de WordPress.

Encontrar vulnerabilidades de WordPress a través del escaneo

Como dijimos como parte de nuestra lista anterior, si está buscando temas de WordPress gratuitos (o cualquier tema o complemento en general) para instalar en su sitio web de WordPress, siempre se recomienda elegirlos del directorio oficial de temas de WordPress porque el El directorio oficial garantiza la seguridad de sus temas de WordPress.

Dicho esto, algunas agencias y desarrolladores de temas legítimos prefieren no incluir sus temas gratuitos de calidad en el directorio oficial porque las pautas del directorio oficial los restringen para incluir muchas funcionalidades en su tema.

Eso significa que, cuando se trata de elegir un tema gratuito de WordPress, el directorio oficial de temas de WordPress no es el único programa en la ciudad. Dicho esto, cuando elige un tema fuera del directorio oficial, debe tener una dosis adicional de responsabilidad en términos de evaluación del tema.

A continuación, se muestran algunos métodos para verificar la autenticidad de su tema de WordPress y asegurarse de que esté protegido contra códigos potencialmente maliciosos y vulnerabilidades de WordPress.

Los siguientes servicios se pueden usar para verificar las vulnerabilidades de WordPress:

- geekflare

- Sucuri

- Destino hacker

- Detectificar

- WPSEC

- Ninja seguridad

- Pentest-herramientas

- Neurona WP

- Quttera

Encontrar vulnerabilidades de WordPress después de la instalación

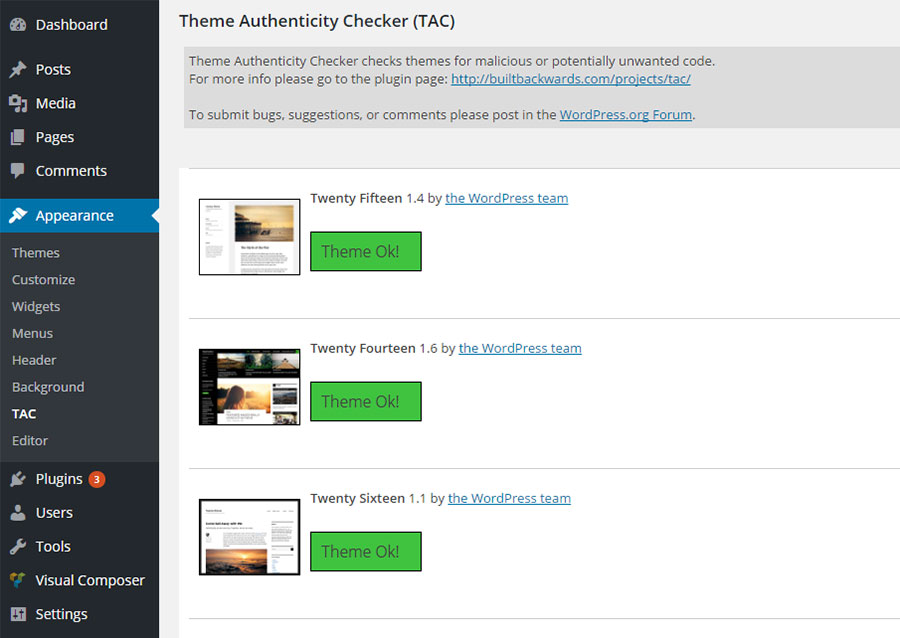

Es posible que ya haya instalado muchos temas en su sitio web de WordPress. Si ese es el caso, ¿cómo comprobaría la autenticidad de los temas instalados? A continuación se enumeran algunos métodos.

Muchos de estos complementos no se han actualizado en los últimos años ni en las versiones principales de WordPress. Esto significa que probablemente estén abandonados y que sus resultados no son confiables. A menos que veas una versión reciente, te sugerimos que optes por usar Sucuri u otro producto de nuestros complementos de seguridad de WordPress lista aquí.

1. Comprobador de autenticidad del tema

Theme Authenticity Checker es un complemento gratuito que le permite escanear los archivos del tema para encontrar si hay algún problema de vulnerabilidad de WordPress que deba tener en cuenta. Si se encuentra un código potencialmente malicioso en un tema instalado, el complemento le indicará el parche, el número de línea y mostrará el código sospechoso. Esto le ayudará a tomar medidas preventivas o a deshacerse del tema.

Este complemento es excelente para verificar si el tema instalado ha tenido algún script malicioso codificado insertado en él sin su conocimiento.

Desafortunadamente, este complemento no actualizado durante los últimos 3 años, por lo que hasta que vea una actualización más reciente, es posible que desee omitir esta.

2. Comprobador de autenticidad de WP

En una línea similar está el WP Authenticity Checker. Además de buscar problemas con los temas, este complemento también analiza los problemas con el núcleo de WordPress o los complementos de la tercera parte para identificar cualquier vulnerabilidad de WordPress.

Desafortunadamente, este complemento hcomo no se ha actualizado durante los últimos 2 años también, por lo que es posible que no desee confiar plenamente en los resultados de este complemento.

Simplemente descárguelo, instálelo y ejecútelo para descubrir cualquier problema con cualquier tema o complemento.

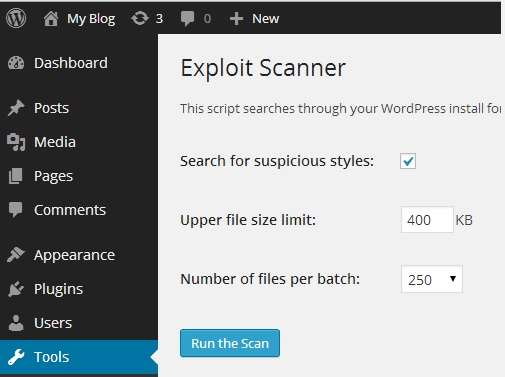

3. Escáner de exploits

El escáner de exploits también era un producto que funcionaba de forma similar, pero lamentablemente este complemento también ha caído en el abandono. Por este motivo, no se recomienda que lo uses a menos que veas una actualización bastante reciente.

Exploit Scanner es otro complemento gratuito que ofrece funciones más sólidas que TAC. Lo mejor es que el plugin exploit scanner te ayuda a verificar la base de datos de tu instalación de WordPress además de los archivos del tema.

Tenga en cuenta que estos complementos solo le mostrarán la vulnerabilidad y depende de usted decidir qué medidas preventivas debe tomar para erradicar la vulnerabilidad de WordPress.

Correcciones adicionales para protegerse de las vulnerabilidades de WordPress

1. Establezca una URL de inicio de sesión personalizada para WordPress

Durante la instalación de WordPress, WordPress crea dos URL de inicio de sesión de forma predeterminada. Son

- wp-login.php

- wp-admin.php

El problema con el uso de la URL de inicio de sesión predeterminada es que cualquiera puede iniciar sesión en su panel de WordPress una vez que encuentre (o adivine correctamente) el nombre de usuario y la contraseña. Al personalizar la URL de su página de inicio de sesión, está avanzando hacia una mejor seguridad para su sitio web de WordPress y dificultando que los malos la rompan.

¿Cómo cambiaría la URL de inicio de sesión de su sitio web de WordPress?

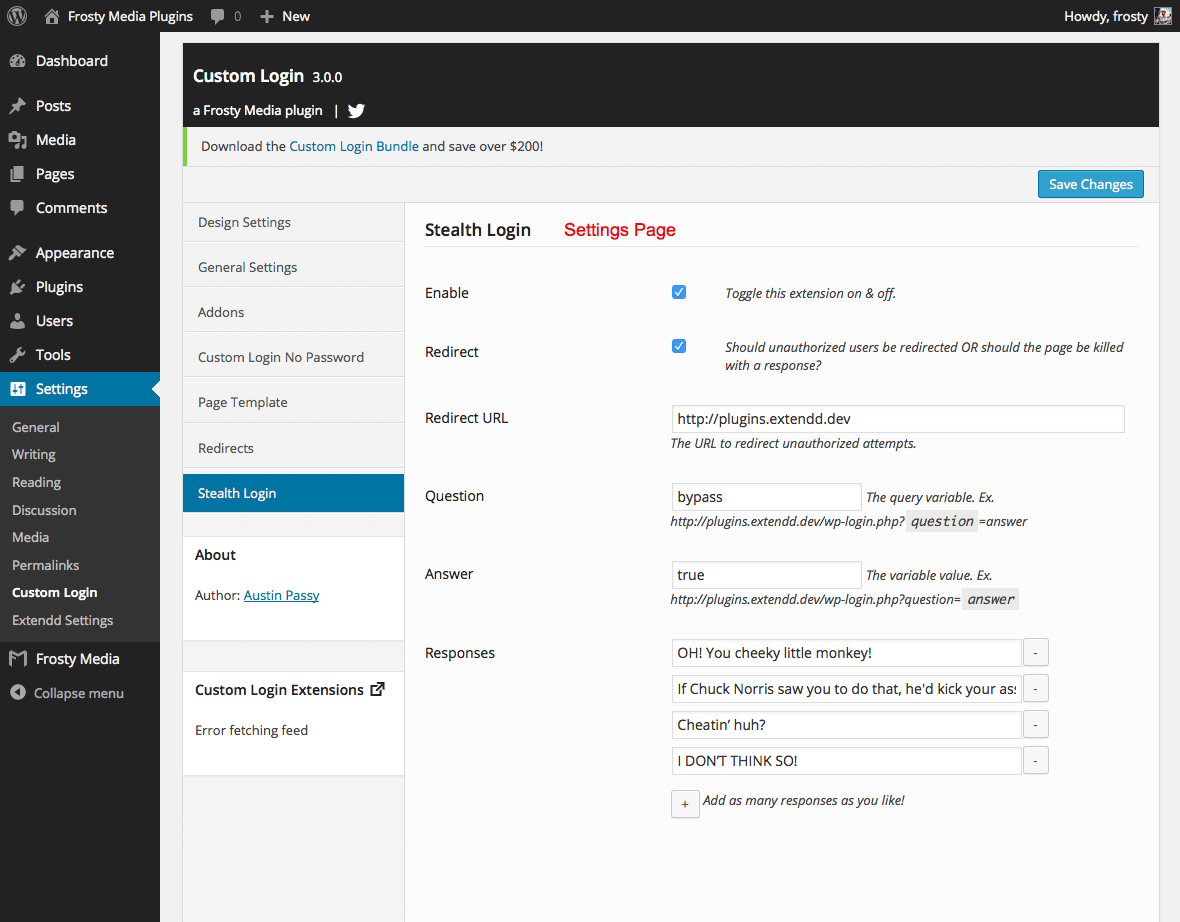

Simplemente instale el Inicio de sesión sigiloso plugin y personaliza la parte Stealth del Complemento de inicio de sesión personalizado para ocultar el inicio de sesión.

2. Limite el número de intentos de inicio de sesión

Así que ha personalizado la URL de inicio de sesión de su sitio web de WordPress para una mayor seguridad. Pero, ¿qué pasa si los malos descubren la URL de inicio de sesión real? Entonces, ¿cómo puede evitar los intentos de ingreso a su sitio web?

En tal caso, uno de los mejores métodos es limitar el número de intentos de inicio de sesión. De forma predeterminada, los piratas informáticos pueden probar tantas contraseñas para ingresar en su sitio web como quieran; al limitar los intentos de inicio de sesión, está bloqueando esta posibilidad de ataques de fuerza bruta a su sitio web.

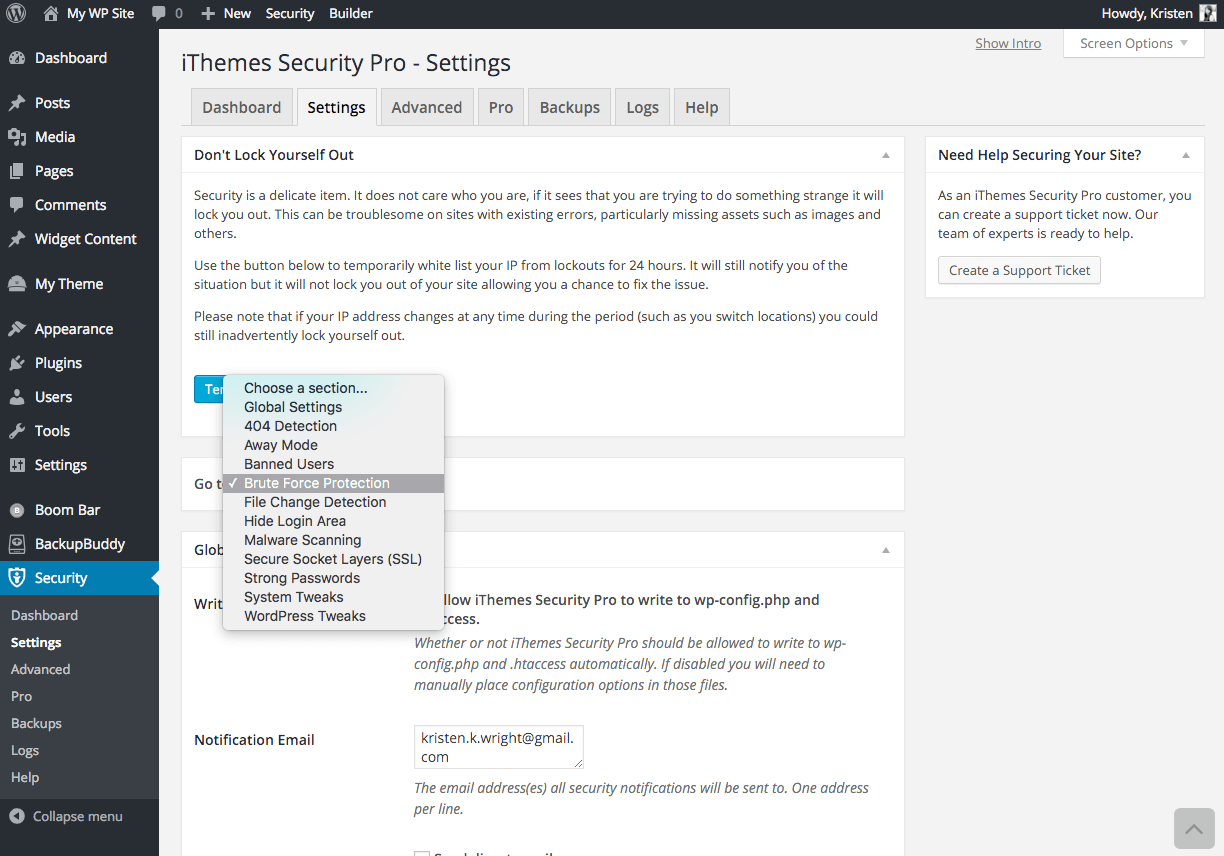

Instalar iThemes Security (un complemento de seguridad en toda regla) o Login LockDown enchufar. Ambos complementos le permiten restringir los intentos que un usuario puede hacer para ingresar al tablero.

3. Deshabilitar la exploración de directorios

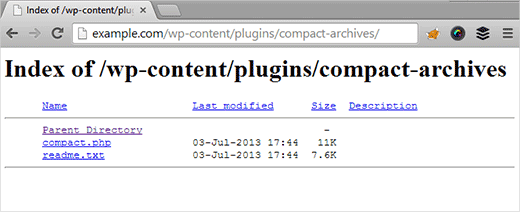

De forma predeterminada, cuando su visitante navega a una página y el servidor web no puede encontrar un archivo de índice, automáticamente muestra una página y muestra el contenido del directorio. El problema con esto es que cualquiera puede navegar en esos directorios, que pueden ser vulnerables para su sitio y un pirata informático podría explotarlos fácilmente para derribar su sitio.

Por ejemplo, algunos directorios de WordPress contienen datos confidenciales como wp-content o wp-includes. Al permitir que los piratas informáticos naveguen por estas carpetas, los piratas informáticos podrían encontrar posibles vulnerabilidades en ellas.

Por lo tanto, es importante para la seguridad de su sitio web deshabilitar la exploración de directorios.

¿Cómo deshabilitaría la exploración de directorios en su sitio web de WordPress?

Lo único que debe hacer es agregar el código a continuación en la parte inferior del archivo .htaccess de su sitio web de WordPress.

Options -Indexes

Nota: Asegúrese de realizar una copia de seguridad de su sitio web antes de realizar cualquier cambio. .htaccess es un archivo oculto, y si no puede encontrarlo en su servidor, debe asegurarse de haber habilitado su cliente FTP para mostrar archivos ocultos.

Lectura recomendada: Nativo frente a complemento: realizar copias de seguridad de WordPress con diferentes métodos

Una vez que deshabilite la exploración de directorios, todos los directorios que estaban visibles anteriormente comenzarán a mostrar una página '404 No encontrado' o el mensaje '403 Acceso prohibido'.

Conclusión

Ningún software es perfecto cuando se trata de seguridad. Eso es cierto incluso para WordPress, así que asegúrese de actualizar el software principal de WordPress o cualquier tema y complemento cada vez que haya lanzamientos de nuevas versiones para detener cualquier vulnerabilidad corregida de WordPress. Asegúrese de habilitar la actualización automática de WordPress o de tener un proceso para mantenerlo actualizado.

¿Necesita ayuda para arreglar y limpiar su WordPress? ¡Prueba estos conciertos asequibles mejor calificados en Fiverr!

Haz clic aquí para encontrar expertos en Optimización de la velocidad de WordPress.

Haz clic aquí para crear un sitio web completo de WordPress.

Si tiene alguna pregunta, pregunte a continuación en la sección de comentarios y haremos todo lo posible para ayudarlo.

Por favor, deja un eficiente Comente con sus pensamientos, luego comparta esto en su (s) grupo (s) de Facebook que lo encontrarán útil y cosechemos los beneficios juntos. ¡Gracias por compartir y ser amable!

Divulgación: Esta página puede contener enlaces a sitios externos para productos que amamos y recomendamos de todo corazón. Si compra productos que le sugerimos, es posible que ganemos una tarifa de referencia. Tales tarifas no influyen en nuestras recomendaciones y no aceptamos pagos por reseñas positivas.