تتمثل إحدى أفضل الطرق للحفاظ على أمان موقع WordPress الخاص بك في التحقق من وجود تعليمات برمجية ضارة غالبًا على موقع الويب الخاص بك. عندما تجد أي ثغرة أمنية ، يمكنك اتخاذ إجراءات تصحيحية فورية قبل السماح لأي شخص باستغلالها ويُزعم الدخول إلى لوحة إدارة WordPress الخاصة بك.

لا عجب في أن المتسللين يستهدفون مواقع WordPress بشكل كبير لأنها أكثر أنظمة إدارة المحتوى شيوعًا في السوق. خارج الصندوق ، هناك عدة طرق لجعل تثبيت WordPress الخاص بك أكثر أمانًا. ومع ذلك ، فإن الحقيقة القاسية ليست سوى جزء بسيط من المواقع التي تتبعهم. هذا يجعل WordPress أحد أسهل أهداف المتسللين.

اقتراحات للقراءة: 17 طريقة لمنع اختراق ووردبريس

9 مشاكل ضعف ووردبريس

1. استضافة ووردبرس] رخيصة

إذا اخترت استضافة WordPress الخاصة بك بناءً على الاستضافة فقط ، فمن المرجح أن تواجه عددًا من نقاط الضعف في WordPress. هذا لأنه من المرجح أن يتم إعداد الاستضافة الرخيصة بشكل غير صحيح ولا يتم فصلها عن بعضها بشكل صحيح.

هذا يعني أن المواقع التي تم استغلالها في تثبيت واحد يمكن أن تنتشر إلى مواقع ويب غير ذات صلة يتم استضافتها على نفس الخادم. قد تحدث هذه المشكلة أيضًا إذا كنت تستضيف عدة مواقع ويب لعدد من عملائك على نفس حساب الاستضافة.

في هذه الحالة ، مرة أخرى ، إذا تم اختراق أي من مواقع الويب الخاصة بك ، فقد تنتشر العدوى إلى جميع مواقع الويب الموجودة في حسابك. يجب أن تكون حريصًا للتأكد من أنك تستخدم إعدادًا مثل VPS ، والذي يسمح لك بإنشاء فصل بين مواقع الويب المستضافة المختلفة.

مشكلة أخرى مع الاستضافة الرخيصة هي مسألة "الجيران المراوغين". تميل الاستضافة الرخيصة إلى جذب العملاء غير المرغوب فيهم أو المراوغين - وقد يعني ذلك أن الخادم الفعلي الذي يستضيف موقع الويب يتم إدراجه في القائمة السوداء أو البريد العشوائي.

FIX: أولاً وقبل كل شيء ، تأكد من عدم اختيار أرخص استضافة يمكنك العثور عليها. بدلاً من ذلك ، اختر الاستضافة التي تجعل الأمان أولوية. ثانيًا ، إذا كنت تستضيف مواقع ويب لعملائك ، فتأكد من تقسيم العملاء المختلفين عن طريق إنشاء مستخدمين مختلفين لكل عميل.

IMH

هل تريد موقع الكتروني سريع؟

من انا امزح؟ أليس كلنا؟

فلماذا يكافح الكثير منا؟

عادة ما يكون التحدي الأكبر هو العثور على شركة استضافة سريعة وموثوقة.

لقد مررنا جميعًا بالكوابيس - يستغرق الدعم وقتًا طويلاً أو لا يحل مشكلتنا دائمًا نلقي اللوم على شيء ما إلى جانبك ...

لكن المشكلة الأكبر هي أن موقع الويب دائمًا ما يكون بطيئًا.

At CollectiveRay نستضيف باستضافة InMotion وموقعنا الإلكتروني سريع الغباء. نحن نعمل على حزمة مخصصة من إعداد خادم LightSpeed على MariaDB بمحرك PHP7.4 ومقدمة من خلال Cloudflare.

بالاقتران مع تحسينات الواجهة الأمامية لدينا ، فإننا نخدم 6000 مستخدم بشكل موثوق كل يوم ، مع أكثر من 50 مستخدمًا في وقت واحد.

هل تريد الحصول على إعداد سريع مثلنا؟ انقل موقعك مجانًا إلى InMotion hosting واحصل على خصم 50٪ على الأسعار الحالية.

جرب InMotion Hosting بخصم 50٪ لـ CollectiveRay visitors in June 2024 ONLY!

2. ضعف تسجيلات الدخول وكلمات المرور WordPress

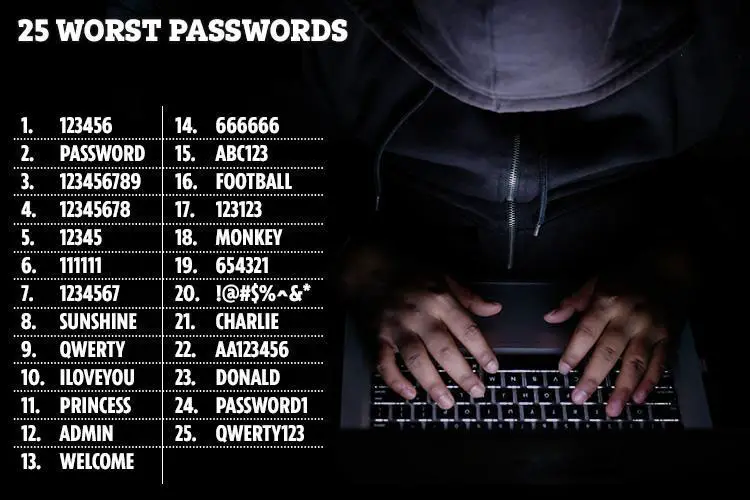

عنوان تسجيل الدخول إلى WordPress هو معرفة شائعة وتوجد نصوص قرصنة هدفها الوحيد هو فرض مجموعات كلمات المرور الشائعة أو تجربة قائمة كلمات المرور التي تم تسريبها من مواقع أخرى.

هذا يعني أنك إذا كنت تستخدم كلمة مرور ضعيفة مثل admin / admin أو admin / password أو غيرها من مجموعات كلمات المرور البسيطة بشكل غبي ، فأنت تقدم ثغرة خطيرة في WordPress لموقع الويب الخاص بك.

FIX: من الأهمية بمكان أن تستخدم كلمات مرور تسجيل الدخول إلى WordPress كلمات مرور قوية ، وأن يتم تخزينها بشكل آمن ولا تتم مشاركتها مطلقًا مع عمليات التثبيت أو الأنظمة الأساسية الأخرى. ولا تستخدم "admin" كاسم مستخدم ، اختر شيئًا يصعب تخمينه.

تُستخدم الإصدارات القديمة من WordPress لإنشاء مستخدم افتراضي باسم المستخدم "admin" ، ويفترض العديد من المتسللين أن الأشخاص لا يزالون يستخدمون نفس اسم المستخدم.

إذا كنت لا تزال تستخدم admin كاسم مستخدم لحساب المسؤول ، فأنشئ حسابًا جديدًا على موقع WordPress الخاص بك وانقل ملكية جميع المنشورات إلى الحساب الجديد. تأكد من أن دور المستخدم الجديد هو المسؤول.

بمجرد الانتهاء من ذلك ، يمكنك إما حذف حساب المستخدم باسم مسؤول اسم المستخدم أو تغيير دوره إلى مشترك.

إذا كان موقع الويب الخاص بك عبارة عن موقع مجتمع به عدة مؤلفين ، فمن الأفضل تثبيته https://wordpress.org/plugins/force-strong-passwords/ المكون الإضافي على موقع WordPress الخاص بك. يجبر هذا المكون الإضافي المستخدمين على استخدام كلمة مرور قوية أثناء إنشاء مستخدم جديد.

3. WordPress الأساسية أو السمات أو المكونات الإضافية التي عفا عليها الزمن

كما هو الحال مع معظم البرامج ، يكتشف WordPress عادةً المشكلات التي يمكن استخدامها لاختراق موقع ويب. عادةً ما يتم إصلاح هذه المشكلات في كل مرة يتم فيها إصدار تحديث. لكن هذه التحديثات تكشف أيضًا عن ثغرة WordPress الفعلية للجمهور.

هذا يعني أنه بمجرد إصدار تحديث ، سيتم إنشاء ثغرة لمهاجمة مواقع الويب التي لم يتم تحديثها إلى أحدث إصدار.

ينطبق نفس المنطق على مكونات WordPress الإضافية والسمات التي يمكن أن تعرض نفس المشكلة. يمكن أن يحدث هذا أيضًا مع برامج PHP ، وبرامج MySQL ، وبرامج الخادم وأي برامج أخرى لم يتم تحديثها وموجودة على خادم موقع الويب الخاص بك.

بشكل أساسي ، إذا لم يتم تحديث أي جزء من البرنامج ، فهو عبارة عن بطة ثابتة - ثغرة في WordPress تنتظر أن يتم استغلالها.

FIX: حافظ على جميع اشتراكات البائعين نشطة وتأكد من تحديث جميع المكونات لأحدث إصداراتها.

4. مآثر PHP

إلى جانب الثغرات الموجودة في WordPress نفسه ، من المحتمل تمامًا وجود استغلال PHP في مكتبة PHP ربما لم يتم تحديثها أيضًا. تكمن المشكلة في ذلك في أنه في معظم الأوقات ، قد لا تدرك حتى أنه يتم استخدام مثل هذه المكتبة على موقع الويب الخاص بك.

FIX: لهذا السبب ، يجب عليك اختيار استضافة WordPress متقدمة مثل VPS أو استضافة WordPress المُدارة ، حيث يمكنك تخصيص و / أو إزالة مكتبات PHP على الخادم الذي لا تستخدمه ولا تحتاجه.

5. تثبيت البرامج من مصادر مخادعة

في بعض الأحيان ، ولأسباب مختلفة قصيرة النظر (ربما مالية) ، قد تفكر في تنزيل منتجات متميزة من مواقع "المراوغة". بمعنى آخر ، قم بتنزيل الإصدارات المقرصنة من المكونات الإضافية أو السمات المميزة.

هذه طريقة مؤكدة لإدخال نقاط ضعف WordPress إلى مواقع الويب الخاصة بك. والسبب هو أن "ثمن" استخدام مثل هذه البرامج المقرصنة مخفي وشائن. عادةً ما يتم تعديل هذه المكونات الإضافية بما يُعرف باسم الباب الخلفي. تمنح الأبواب الخلفية المستخدمين التحكم عن بعد في مواقع الويب حيث تم تثبيت هذه المكونات الإضافية وسيحظى المتسللون بالتحكم الكامل في موقعك وسيستخدمونه كما يحلو لهم لممارساتهم الخاصة.

يمكن أن يشمل ذلك استخدام موقع الويب الخاص بك كجزء من شبكة zombie (شبكة من أجهزة الكمبيوتر المشاركة في botnet أو هجوم DDoS) ، واستخدام موقع الويب الخاص بك كجزء من شبكة من مواقع الويب المستخدمة لإصابة المزيد من المستخدمين بنقاط الضعف ، وإرسال الرسائل الاقتحامية (SPAM) أو التصيد الاحتيالي أو غير ذلك من الأمور الشائنة الممارسات.

FIX: تجنب مثل هذه المصادر وتأكد من تنزيل البرامج واستخدامها من مصادر رسمية موثوقة فقط. خلاف ذلك ، سيكون لديك بالتأكيد ثغرات أمنية مخفية في WordPress.

6. المواقع لا تستخدم شهادات آمنة

لا تقوم المواقع التي لا تحتوي على شهادة SSL / TLS بتشفير المعلومات التي يتم إرسالها بين المتصفح والخادم. وهذا يعني أن مثل هذه المعلومات بما في ذلك كلمات المرور أو غيرها من البيانات الحساسة مثل المعلومات الشخصية أو معلومات الدفع يمكن شمها أثناء نقلها عبر الإنترنت.

يوجد برنامج لقراءة هذه البيانات المشفرة وتخزين أي معلومات ذات قيمة محتملة لاستخدامها واستغلالها لاحقًا.

FIX: من خلال تثبيت وإعداد شهادة آمنة ، يتم تشفير المعلومات قبل إرسالها أو إرسالها إلى الخادم

7. مآثر تضمين الملف

يعد استغلال تضمين الملفات من أكثر نقاط الضعف شيوعًا في WordPress التي يتم استغلالها عبر كود PHP. يحدث هذا عندما تكون هناك ثغرة في WordPress حيث تسمح مشكلة في الكود "برفع الامتيازات" أو "تجاوز الأمان" بحيث يتمكن المهاجم من تحميل الملفات عن بُعد للوصول إلى موقع ويب. يمكن لمثل هذه الثغرات الاستيلاء على موقع بشكل كامل أو سرقة معلومات خاصة عن طريق الوصول إلى معلومات غير متاحة عادة للجمهور.

FIX: حافظ على تحديث جميع برامجك إلى أحدث الإصدارات وتأكد من تثبيت مكون إضافي للأمان في WordPress

8. حقن SQL

تعد حقن SQL شكلاً مختلفًا من أشكال الاستغلال ، لكن هذا النوع من الثغرات الأمنية في WordPress يسيء أيضًا إلى الأخطاء في التعليمات البرمجية لتنفيذ إجراءات لم تكن مقصودة. بشكل أساسي ، يحدث حقن SQL عندما يتجاوز المهاجم الحماية العادية للوصول إلى قاعدة بيانات WordPress وبيانات الموقع الخاصة.

من خلال الوصول إلى قاعدة بيانات WordPress ، يمكنهم إجراء تغييرات مسيئة مثل إنشاء مستخدمين على مستوى المسؤول يمكن استخدامها في النهاية للوصول الكامل إلى الموقع. يمكن أيضًا استخدام مثل هذه الهجمات لإضافة بيانات ضارة إلى قاعدة البيانات مثل الروابط إلى مواقع الويب غير المرغوب فيها أو الضارة.

اختر * من عند المستخدمين WHERE الاسم ="" or ""="" لأي لبس تمرير ="" or ""=""

FIX: تأكد من أن لديك أحدث إصدارات البرامج التي تم إعدادها على موقعك ويتم تحديثها باستمرار

9. XSS أو البرمجة النصية عبر المواقع

هذا شكل آخر شائع جدًا للهجوم. في الواقع ، ربما تكون أكثر المآثر شيوعًا.

تعمل البرمجة النصية عبر المواقع عندما يجد المهاجم طرقًا لخداع الضحية لتحميل مواقع الويب التي تحتوي على كود جافا سكريبت محدد. يتم تحميل هذه البرامج النصية دون علم المستخدم ثم يتم تحميلها بعد ذلك لتتمكن من قراءة المعلومات التي لا يمكنهم الوصول إليها عادةً. على سبيل المثال ، يمكن استخدام هذا الرمز لاستنشاق البيانات التي يتم إدخالها في نموذج.

في بقية هذا المنشور ، سنلقي نظرة على بعض الاستراتيجيات للعثور على نقاط الضعف في موقع WordPress الخاص بك. سننظر أيضًا في طرق مختلفة لإصلاح ثغرات WordPress أيضًا.

البحث عن ثغرات WordPress من خلال الفحص

كما قلنا كجزء من قائمتنا أعلاه ، إذا كنت تبحث عن سمات WordPress مجانية (أو أي سمات أو مكونات إضافية بشكل عام) لتثبيتها على موقع WordPress الخاص بك ، فمن المستحسن دائمًا اختيارها من دليل قوالب WordPress الرسمي لأن يضمن الدليل الرسمي أمان سمات WordPress الخاصة بك.

مع ذلك ، يفضل بعض مطوري ووكالات القوالب الشرعية عدم إدراج سماتهم المجانية عالية الجودة في الدليل الرسمي لأن إرشادات الدليل الرسمية تقيدهم بتضمين العديد من الوظائف في السمة الخاصة بهم.

هذا يعني أنه عندما يتعلق الأمر باختيار سمة WordPress مجانية ، فإن دليل سمات WordPress الرسمي ليس العرض الوحيد في المدينة. بعد قولي هذا ، عندما تختار موضوعًا خارج الدليل الرسمي ، فأنت بحاجة إلى جرعة إضافية من المسؤولية فيما يتعلق بتقييم الموضوع.

فيما يلي بعض الطرق للتحقق من أصالة قالب WordPress الخاص بك والتأكد من أنه آمن من الرموز الضارة المحتملة وثغرات WordPress.

يمكن استخدام جميع الخدمات التالية للتحقق من ثغرات WordPress:

- جيك فلير

- Sucuri

- هدف القراصنة

- Detectify

- WPSEC

- النينجا الأمن

- أدوات Pentest

- الفسفور الابيض نورون

- Quttera

البحث عن نقاط الضعف في WordPress بعد التثبيت

ربما تكون قد قمت بالفعل بتثبيت العديد من السمات على موقع WordPress الخاص بك. إذا كان الأمر كذلك ، كيف يمكنك التحقق من أصالة السمات المثبتة؟ يتم سرد بعض الطرق أدناه.

لم يتم تحديث عدد من هذه المكونات الإضافية خلال السنوات القليلة الماضية والإصدارات الرئيسية من WordPress. هذا يعني أنه من المحتمل أن يتم التخلي عنهم وأن نتائجهم غير موثوقة. الأمم المتحدةless ترى إصدارًا حديثًا ، نقترح عليك اختيار استخدام Sucuri أو منتج آخر من المكونات الإضافية للأمان في WordPress قائمة هنا.

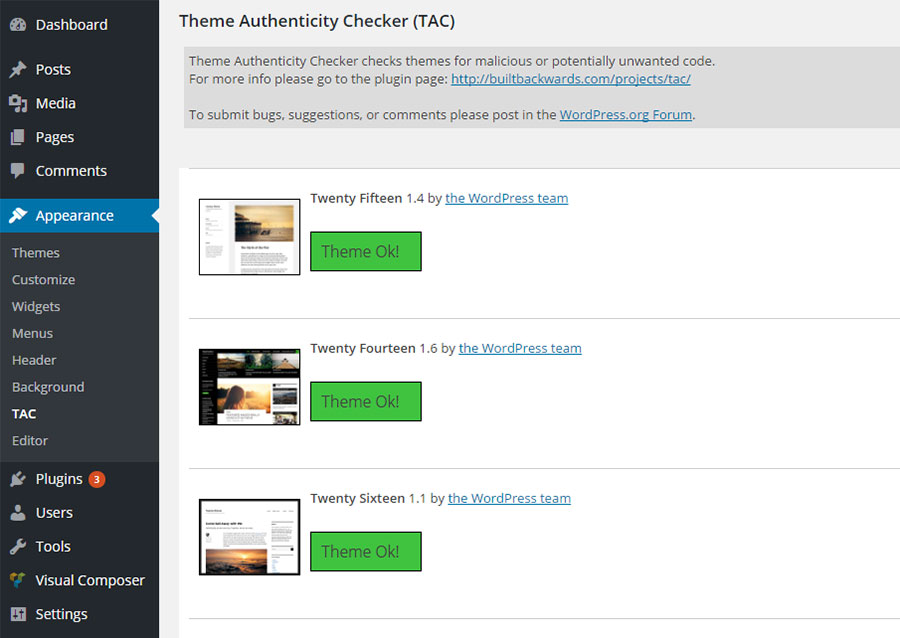

1. موضوع مدقق الأصالة

يعد Theme Authenticity Checker مكونًا إضافيًا مجانيًا يسمح لك بفحص ملفات السمات للعثور على ما إذا كانت هناك أية مشكلات تتعلق بالثغرات الأمنية في WordPress والتي تحتاج إلى أن تكون على دراية بها. إذا تم العثور على رمز يحتمل أن يكون ضارًا في سمة مثبتة ، فسيخبرك المكون الإضافي بالتصحيح ورقم السطر ويعرض الرمز المشكوك فيه. سيساعدك هذا في اتخاذ إجراءات وقائية - أو التخلص من الموضوع.

يعد هذا المكون الإضافي رائعًا للتحقق مما إذا كان السمة المثبتة تحتوي على أي نص برمجي ضار تم إدخاله فيه دون علمك.

لسوء الحظ ، هذا البرنامج المساعد لم يفعل ذلك تم تحديثه لآخر 3 سنوات حتى الآن، لذلك حتى ترى تحديثًا أحدث ، قد ترغب في تخطي ذلك.

2. WP Authenticity Checker (مدقق أصالة الفسفور الابيض)

على نفس المنوال يوجد WP Authenticity Checker. إلى جانب التحقق من وجود مشكلات في السمات ، يبحث هذا المكون الإضافي أيضًا في مشكلات نواة WordPress أو المكونات الإضافية للجزء الثالث لتحديد أي ثغرة أمنية في WordPress.

لسوء الحظ ، هذا البرنامج المساعد hعلى أنه لم يتم تحديثه خلال العامين الماضيين أيضًا ، لذلك قد لا ترغب في الوثوق تمامًا بنتائج هذا المكون الإضافي.

قم ببساطة بتنزيله وتثبيته وتشغيله لاكتشاف أي مشاكل في أي سمات أو مكونات إضافية.

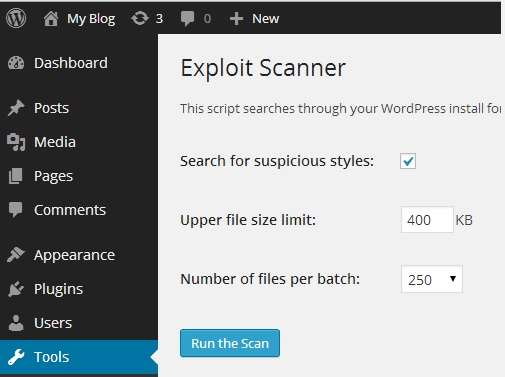

3. استغلال الماسح

كان برنامج Exploit scanner أيضًا منتجًا يعمل بطريقة مماثلة ، ولكن لسوء الحظ ، تم التخلي عن هذا المكون الإضافي أيضًا. لهذا السبب ، لا ينصح باستخدامهless ترى تحديثًا حديثًا إلى حد ما.

Exploit Scanner هو مكون إضافي مجاني آخر ، والذي يقدم ميزات أكثر قوة من TAC. أفضل شيء هو أن البرنامج المساعد لاستغلال الماسح الضوئي يساعدك في التحقق من قاعدة بيانات تثبيت WordPress الخاص بك إلى جانب ملفات السمات.

يرجى ملاحظة أن هذه المكونات الإضافية ستظهر لك فقط الثغرة الأمنية والأمر متروك لك لتقرير التدابير الوقائية التي يجب عليك اتخاذها للقضاء على ثغرة WordPress.

إصلاحات إضافية للحماية من ثغرات WordPress

1. قم بتعيين عنوان URL مخصص لتسجيل الدخول إلى WordPress

أثناء تثبيت WordPress ، يُنشئ WordPress عنواني URL لتسجيل الدخول افتراضيًا. هم انهم

- الفسفور الابيض بين login.php

- ملف wp-admin.php

تكمن مشكلة استخدام عنوان URL الافتراضي لتسجيل الدخول في أنه يمكن لأي شخص تسجيل الدخول إلى لوحة معلومات WordPress الخاصة بك بمجرد العثور على (أو التخمين الصحيح) اسم المستخدم وكلمة المرور. من خلال تخصيص عنوان URL لصفحة تسجيل الدخول الخاصة بك ، فإنك تخطو نحو حماية أفضل لموقع WordPress الخاص بك وتجعل من الصعب على الأشرار كسره.

كيف يمكنك تغيير عنوان URL لتسجيل الدخول لموقع WordPress الخاص بك؟

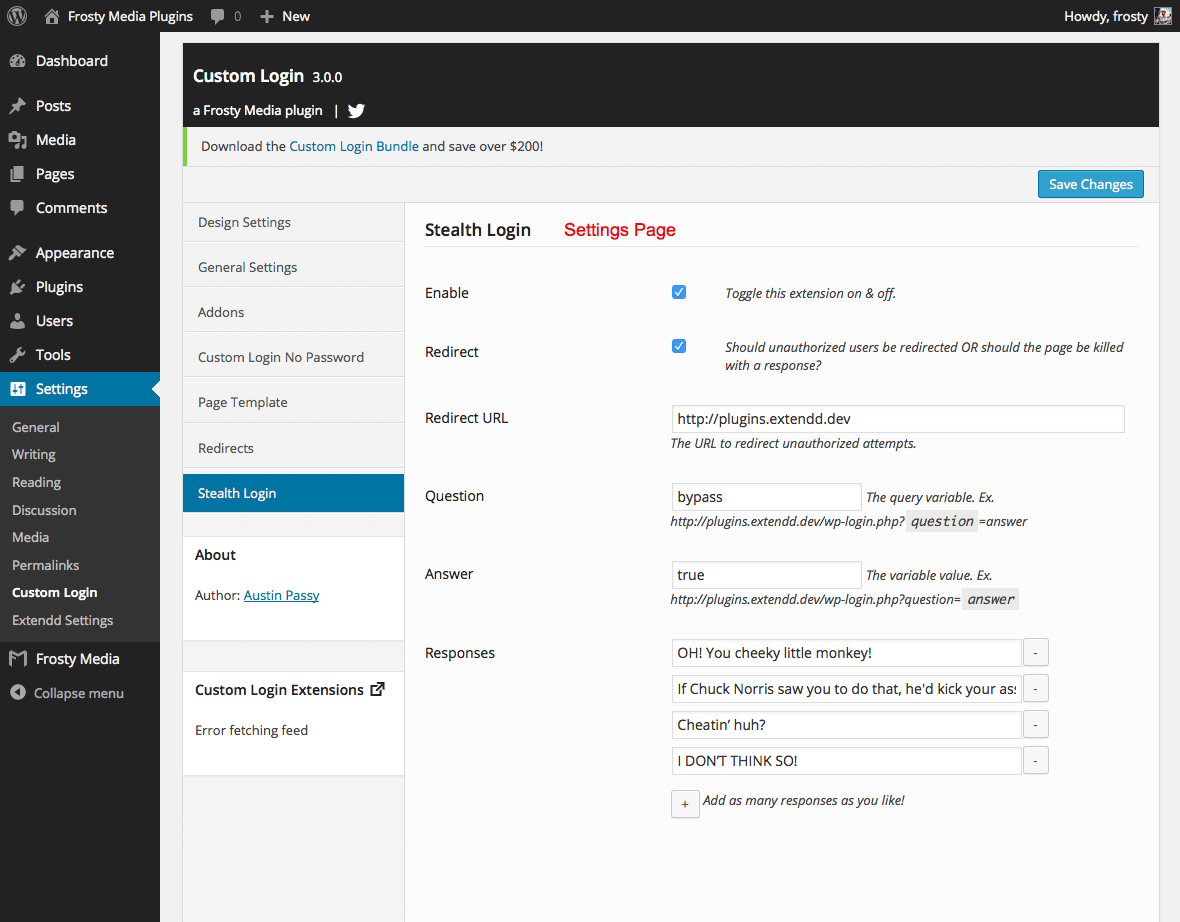

ببساطة قم بتثبيت ملف تسجيل الدخول خلسة المكون الإضافي وتخصيص جزء التخفي من البرنامج المساعد المخصص لتسجيل الدخول لإخفاء تسجيل الدخول.

2. الحد من عدد محاولات تسجيل الدخول

لذلك قمت بتخصيص عنوان URL لتسجيل الدخول لموقع WordPress الخاص بك لتحسين الأمان. ولكن ماذا لو اكتشف الأشرار عنوان URL الفعلي لتسجيل الدخول؟ ثم كيف يمكنك منع محاولات الدخول إلى موقع الويب الخاص بك؟

في مثل هذه الحالة ، تتمثل إحدى أفضل الطرق في الحد من عدد محاولات تسجيل الدخول. بشكل افتراضي ، يمكن للمتسللين تجربة العديد من كلمات المرور للدخول إلى موقع الويب الخاص بك كما يريدون ؛ من خلال الحد من محاولات تسجيل الدخول ، فإنك تمنع هذا الاحتمال لهجمات القوة الغاشمة على موقع الويب الخاص بك.

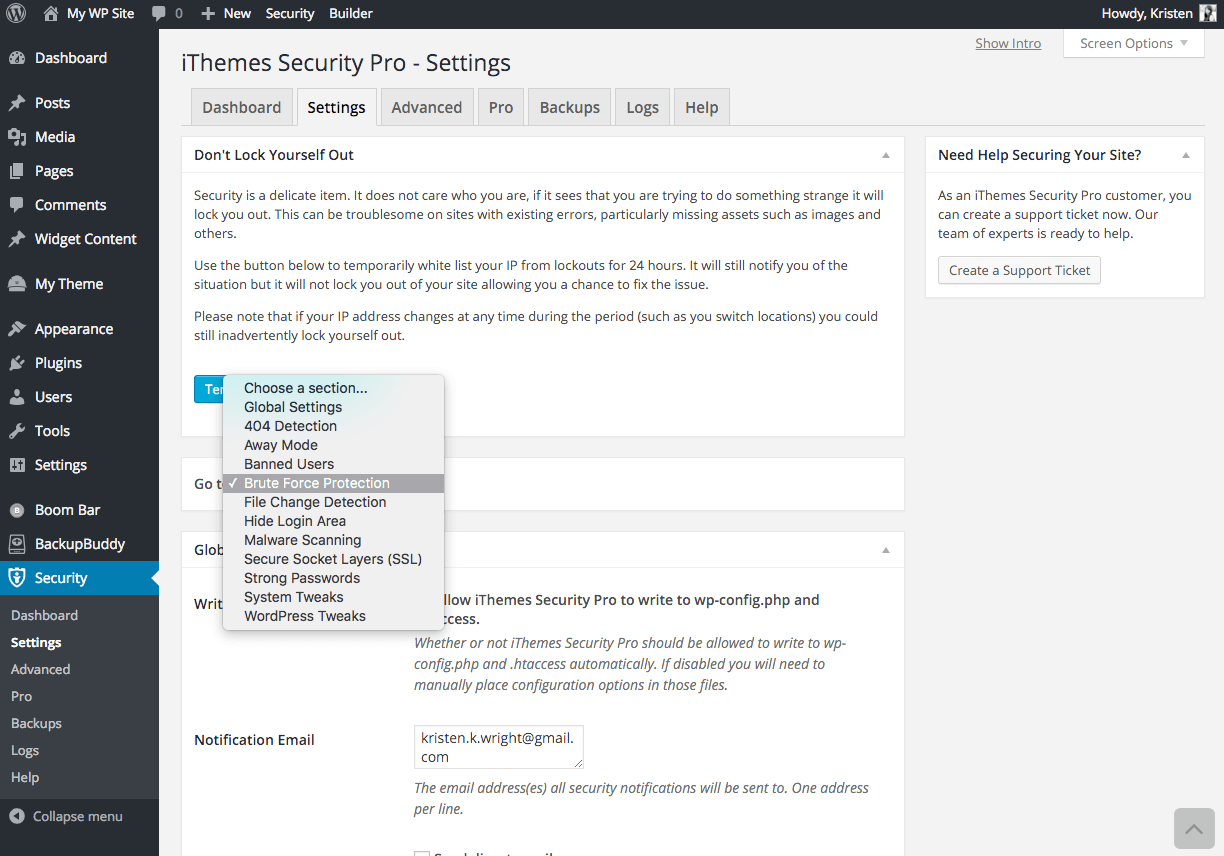

تثبيت iThemes Security (مكوّن أمان إضافي كامل) أو الدخول تأمين توصيل في. يسمح لك كلا المكونين الإضافيين بتقييد المحاولات التي يمكن للمستخدم القيام بها للدخول إلى لوحة القيادة.

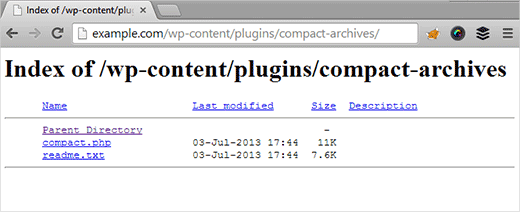

3. تعطيل تصفح الدليل

بشكل افتراضي عندما ينتقل الزائر إلى صفحة ولا يتمكن خادم الويب من العثور على ملف فهرس لها ، فإنه يعرض تلقائيًا صفحة ويعرض محتويات الدليل. تكمن المشكلة في ذلك في أنه يمكن لأي شخص التنقل في تلك الأدلة ، والتي يمكن أن تكون عرضة للخطر لموقعك ويمكن للمتطفلين استغلالها بسهولة لإزالة موقعك.

على سبيل المثال ، تحتوي بعض أدلة WordPress على بيانات حساسة مثل wp-content أو wp-include. من خلال السماح للمتسللين بالانتقال عبر هذه المجلدات ، يمكن للقراصنة العثور على ثغرات محتملة فيها.

لذلك من المهم لأمان موقع الويب الخاص بك تعطيل تصفح الدليل.

كيف يمكنك تعطيل تصفح الدليل على موقع WordPress الخاص بك؟

الشيء الوحيد الذي عليك القيام به هو إضافة الكود أدناه في أسفل ملف htaccess لموقع الويب الخاص بك على WordPress.

Options -Indexes

ملاحظات: تأكد من عمل نسخة احتياطية من موقع الويب الخاص بك قبل إجراء أي تغييرات عليه. .htaccess هو ملف مخفي ، وإذا لم تتمكن من العثور عليه على الخادم الخاص بك ، فأنت بحاجة إلى التأكد من تمكين عميل FTP الخاص بك لإظهار الملفات المخفية.

اقتراحات للقراءة: Native vs. Plugin- أخذ نسخ احتياطية من WordPress بطرق مختلفة

بمجرد تعطيل تصفح الدليل ، ستبدأ جميع تلك الأدلة التي كانت مرئية من قبل في عرض صفحة "404 لم يتم العثور عليها" أو رسالة "403 Access Forbidden".

وفي الختام

لا يوجد برنامج مثالي عندما يتعلق الأمر بالأمان. هذا صحيح حتى بالنسبة لـ WordPress ، لذا تأكد من تحديث برنامج WordPress الأساسي أو أي سمات ومكونات إضافية كلما كانت هناك إصدارات جديدة لإيقاف أي ثغرة أمنية ثابتة في WordPress. تأكد من تمكين التحديث التلقائي لـ WordPress أو لديك عملية قائمة لتحديثه باستمرار.

هل تحتاج إلى مساعدة في إصلاح WordPress الخاص بك وتنظيفه؟ جرب هذه العربات ذات الأسعار المعقولة الأعلى تصنيفًا على Fiverr!

اضغط هنا للعثور على خبراء في تحسين سرعة ووردبريس.

اضغط هنا لخلق موقع WordPress الكامل.

إذا كانت لديك أي أسئلة ، فاسألها أدناه في قسم التعليقات ، وسنبذل قصارى جهدنا لمساعدتك.

من فضلك قم اترك أ مفيد علق بأفكارك ، ثم شارك هذا على مجموعة (مجموعات) Facebook الخاصة بك الذين قد يجدون هذا مفيدًا ودعونا نحصد الفوائد معًا. شكرا لك على المشاركة ولطفك!

تنويه: قد تحتوي هذه الصفحة على روابط لمواقع خارجية للمنتجات التي نحبها ونوصي بها بكل إخلاص. إذا قمت بشراء منتجات نقترحها ، فقد نربح رسوم إحالة. لا تؤثر هذه الرسوم على توصياتنا ولا نقبل مدفوعات للمراجعات الإيجابية.